import dns.resolver

site = raw_input("enter site name\n--->")

rec = dns.resolver.query(site, 'MX')

for rdata in rec:

print 'Host', rdata.exchange, 'has preference', rdata.preference

Tuesday, December 14, 2010

simple py script for mx query

متن کامل قانون جرائم رایانه ای

بخش یکم ـ جرائم و مجازات

فصل یکم ـ جرائم علیه محرمانگی داده ها و سیستم های رایانهای و مخابراتی

مبحث یکم ـ دسترسی غیرمجاز

ماده (1) هرکس به طور غیرمجاز به داده ها یا سیستم های رایانه ای یا مخابراتی که به وسیله تدابیر امنیتی حفاظت شده است دسترسی یابد، به حبس از نود و یک روز تا یک سال یا جزای نقدی از پنج تا بیست میلیون ریال یا هر دو مجازات محکوم خواهد شد.

مبحث دوم ـ شنود غیرمجاز

ماده (2) هرکس به طور غیرمجاز محتوای در حال انتقال ارتباطات غیرعمومی در سیستم های رایانه ای یا مخابراتی یا امواج الکترومغناطیسی یا نوری را شنود کند، به حبس از شش ماه تا دو سال یا جزای نقدی از ده تا چهل میلیون ریال یا هر دو مجازات محکوم خواهد شد.

مبحث سوم ـ جاسوسی رایانه ای

ماده (3) هرکس به طور غیرمجاز نسبت به داده های سری در حال انتقال یا ذخیره شده در سیستم های رایانه ای یا مخابراتی یا حامل های داده مرتکب اعمال زیر شود، به مجازات های مقرر محکوم خواهد شد:

الف) دسترسی به داده های مذکور یا تحصیل آنها یا شنود محتوای سری در حال انتقال، به حبس از یک تا سه سال یا جزای نقدی از بیست تا شصت میلیون ریال یا هر دو مجازات.

ب) در دسترس قرار دادن داده های مذکور برای اشخاص فاقد صلاحیت، به حبس از دو تا ده سال.

ج) افشا یا در دسترس قرار دادن داده های مذکور برای دولت، سازمان، شرکت یا گروه بیگانه یا عاملان آنها، به حبس از پنج تا پانزده سال.

تبصره 1ـ داده های سری داده هایی است که افشای آنها به امنیت کشور یا منافع ملی لطمه میزند.

تبصره 2ـ آئین نامه نحوه تعیین و تشخیص داده های سری و نحوه طبقه بندی و حفاظت آن ها ظرف سه ماه از تاریخ تصویب این قانون توسط وزارت اطلاعات با همکاری وزارتخانه های دادگستری، کشور، ارتباطات و فناوری اطلاعات و دفاع و پشتیبانی نیروهای مسلح تهیه و به تصویب هیئت دولت خواهد رسید.

ماده (4) هرکس به قصد دسترسی به داده های سری موضوع ماده (3) این قانون، تدابیر امنیتی سیستم های رایانه ای یا مخابراتی را نقض کند، به حبس از شش ماه تا دو سال یا جزای نقدی از ده تا چهل میلیون ریال یا هر دو مجازات محکوم خواهد شد.

ماده (5) چنانچه مأموران دولتی که مسؤول حفظ داده های سری مقرر در ماده (3) این قانون یا سیستم های مربوط هستند و به آنها آموزش لازم داده شده است یا داده ها یا سیستم های مذکور در اختیار آنها قرار گرفته است بر اثر بی احتیاطی، بی مبالاتی یا عدم رعایت تدابیر امنیتی موجب دسترسی اشخاص فاقد صلاحیت به داده ها، حامل های داده یا سیستمlهای مذکور شوند، به حبس از نود و یک روز تا دو سال یا جزای نقدی از پنج تا چهل میلیون ریال یا هر دو مجازات و انفصال از خدمت از شش ماه تا دو سال محکوم خواهند شد.

فصل دوم ـ جرائم علیه صحت و تمامیت داده ها و سیستم های رایانه ای و مخابراتی

مبحث یکم ـ جعل رایانه ای

ماده (6) هرکس به طور غیرمجاز مرتکب اعمال زیر شود، جاعل محسوب و به حبس از یک تا پنج سال یا جزای نقدی از بیست تا یکصد میلیون ریال یا هر دو مجازات محکوم خواهد شد:

الف) تغییر داده های قابل استناد یا ایجاد یا وارد کردن متقلبانة داده ها،

ب) تغییر داده ها یا علایم موجود در کارت های حافظه یا قابل پردازش در سیستم های رایانه ای یا مخابراتی یا تراشه ها یا ایجاد یا وارد کردن متقلبانة داده ها یا علایم به آنها.

ماده (7) هرکس با علم به مجعول بودن داده ها یا کارت ها یا تراشه ها از آنها استفاده کند، به مجازات مندرج در ماده فوق محکوم خواهد شد.

مبحث دوم ـ تخریب و اخلال در داده ها یا سیستم های رایانه ای و مخابراتی

ماده (8) هر کس به طور غیرمجاز داده های دیگری را از سیستم های رایانه ای یا مخابراتی یا حامل های داده حذف یا تخریب یا مختل یا غیرقابل پردازش کند به حبس از شش ماه تا دو سال یا جزای نقدی از ده تا چهل میلیون ریال یا هر دو مجازات محکوم خواهد شد.

ماده (9) هر کس به طور غیرمجاز با انجام اعمالی از قبیل وارد کردن، انتقال دادن، پخش، حذف کردن، متوقف کردن، دستکاری یا تخریب داده ها یا امواج الکترومغناطیسی یا نوری، سیستم های رایانه ای یا مخابراتی دیگری را از کار بیندازد یا کارکرد آنها را مختل کند، به حبس از شش ماه تا دو سال یا جزای نقدی از ده تا چهل میلیون ریال یا هر دو مجازات محکوم خواهد شد.

ماده (10) هرکس به طور غیرمجاز با انجام اعمالی از قبیل مخفی کردن داده ها، تغییر گذرواژه یا رمزنگاری داده ها مانع دسترسی اشخاص مجاز به داده ها یا سیستم های رایانه ای یا مخابراتی شود، به حبس از نود و یک روز تا یک سال یا جزای نقدی از پنج تا بیست میلیون ریال یا هر دو مجازات محکوم خواهد شد.

ماده (11) هرکس به قصد به خطر انداختن امنیت یا آسایش عمومی اعمال مذکور در مواد (8)، (9) و (10) این قانون را علیه سیستم های رایانه ای و مخابراتی که برای ارائة خدمات ضروری عمومی به کار می روند، از قبیل خدمات درمانی، آب، برق، گاز، مخابرات، حمل و نقل و بانکداری مرتکب شود، به حبس از سه تا ده سال محکوم خواهد شد.

فصل سوم ـ سرقت و کلاهبرداری مرتبط با رایانه

ماده (12) هرکس به طور غیرمجاز داده های متعلق به دیگری را برباید، چنانچه عین داده ها در اختیار صاحب آن باشد، به جزای نقدی از یک تا بیست میلیون ریال و در غیر این صورت به حبس از نود و یک روز تا یک سال یا جزای نقدی از پنج تا بیست میلیون ریال یا هر دو مجازات محکوم خواهد شد.

ماده (١٣) هرکس به طور غیرمجاز از سیستم های رایانه ای یا مخابراتی با ارتکاب اعمالی از قبیل وارد کردن، تغییر، محو، ایجاد یا متوقف کردن داده ها یا مختل کردن سیستم وجه یا مال یا منفعت یا خدمات یا امتیازات مالی برای خود یا دیگری تحصیل کند علاوه بر رد مال به صاحب آن به حبس از یک تا پنج سال یا جزای نقدی از بیست تا یکصد میلیون ریال یا هر دو مجازات محکوم خواهد شد.

فصل چهارم ـ جرایم علیه عفت و اخلاق عمومی

ماده (١٤) هرکس به وسیله سیستم های رایانه ای یا مخابراتی یا حامل های داده محتویات مستهجن را تولید، ارسال، منتشر، توزیع یا معامله کند یا به قصد ارسال یا انتشار یا تجارت تولید یا ذخیره یا نگهداری کند، به حبس از نود و یک روز تا دو سال یا جزای نقدی از پنج تا چهل میلیون ریال یا هر دو مجازات محکوم خواهد شد.

تبصره 1 ـ ارتکاب اعمال فوق در خصوص محتویات مبتذل موجب محکومیت به حداقل یکی از مجازات های فوق می شود. محتویات وآثار مبتذل به آثاری اطلاق می گردد که دارای صحنه ها وصور قبیحه باشد.

تبصره 2 ـ هرگاه محتویات مستهجن به کمتر از ده نفر ارسال شود، مرتکب به یک تا پنج میلیون ریال جزای نقدی محکوم خواهد شد.

تبصره 3 ـ چنانچه مرتکب اعمال مذکور در این ماده را حرفة خود قرار داده باشد یا بطور سازمان یافته مرتکب شود چنانچه مفسد فی الارض شناخته نشود، به حداکثر هر دو مجازات مقرر در این ماده محکوم خواهد شد.

تبصره 4 ـ محتویات مستهجن به تصویر، صوت یا متن واقعی یا غیرواقعی اطلاق می شود که بیانگر برهنگی کامل زن یا مرد یا اندام تناسلی یا آمیزش یا عمل جنسی انسان است.

ماده (١٥) هرکس از طریق سیستم های رایانه ای یا مخابراتی یا حامل های داده مرتکب اعمال زیر شود، به ترتیب زیر مجازات خواهد شد:

الف) چنانچه به منظور دستیابی افراد به محتویات مستهجن، آنها را تحریک یا ترغیب یا تهدید یا تطمیع کند یا فریب دهد یا شیوه دستیابی به آنها را تسهیل کند یا آموزش دهد، به حبس از نود و یک روز تا یک سال یا جزای نقدی از پنج تا بیست میلیون ریال یا هر دو مجازات.ارتکاب این اعمال در خصوص محتویات مبتذل موجب جزای نقدی از دو تا پنج میلیون ریال است.

ب) چنانچه افراد را به ارتکاب جرائم منافی عفت یا استعمال مواد مخدر یا روان گردان یا خودکشی یا انحرافات جنسی یا اعمال خشونت آمیز تحریک یا ترغیب یا تهدید یا دعوت کند یا فریب دهد یا شیوه ارتکاب یا استعمال آنها را تسهیل کند یا آموزش دهد، به حبس از نود و یک روز تا یک سال یا جزای نقدی از پنج تا بیست میلیون ریال یا هر دو مجازات. تبصره ـ مفاد این ماده و ماده (١٤) شامل آن دسته از محتویاتی نخواهد شد که برای مقاصد علمی یا هر مصلحت عقلایی دیگر تهیه یا تولید یا نگهداری یا ارائه یا توزیع یا انتشار یا معامله می شود.

فصل پنجم ـ هتک حیثیت و نشر اکاذیب

ماده (16) هرکس به وسیله سیستم های رایانه ای یا مخابراتی، فیلم یا صوت یا تصویر دیگری را تغییر دهد یا تحریف کند و آن را منتشر یا با علم به تغییر یا تحریف منتشر کند، به نحوی که عرفاً موجب هتک حیثیت او شود، به حبس از نود و یک روز تا دو سال یا جزای نقدی از پنج تا چهل میلیون ریال یا هر دو مجازات محکوم خواهد شد.

تبصره ـ چنانچه تغییر یا تحریف به صورت مستهجن باشد، مرتکب به حداکثر هر دو مجازات مقرر محکوم خواهد شد.

ماده (17) هرکس به وسیله سیستم های رایانه ای یا مخابراتی صوت یا تصویر یا فیلم خصوصی یا خانوادگی یا اسرار دیگری را بدون رضایت او منتشر کند یا در دسترس دیگران قرار دهد، به نحوی که منجر به ضرر یا عرفاً موجب هتک حیثیت او شود، به حبس از نود و یک روز تا دو سال یا جزای نقدی از پنج تا چهل میلیون ریال یا هر دو مجازات محکوم خواهد شد.

ماده (18) هر کس به قصد اضرار به غیر یا تشویش اذهان عمومی یا مقامات رسمی به وسیله سیستم رایانه یا مخابراتی اکاذیبی را منتشر نماید یا در دسترس دیگران قرار دهد یا با همان مقاصد اعمالی را برخلاف حقیقت، رأساً یا به عنوان نقل قول، به شخص حقیقی یا حقوقی یا مقام های رسمی به طور صریح یا تلویحی نسبت دهد، اعم از این که از طریق یاد شده به نحوی از انحاء ضرر مادی یا معنوی به دیگری وارد شود یا نشود، افزون بر اعاده حیثیت به حبس از نود و یک روز تا دو سال یا جزای نقدی از پنج تا چهل میلیون ریال یا هر دو مجازات محکوم خواهد شد.

فصل ششم ـ مسئولیت کیفری اشخاص

ماده (١٩) در موارد زیر، چنانچه جرایم رایانه ای به نام شخص حقوقی و در راستای منافع آن ارتکاب یابد، شخص حقوقی دارای مسئولیت کیفری خواهد بود:

الف) هرگاه مدیر شخص حقوقی مرتکب جرم رایانه ای شود.

ب) هرگاه مدیر شخص حقوقی دستور ارتکاب جرم رایانه ای را صادر کند و جرم بوقوع پیوندد.

ج) هرگاه یکی از کارمندان شخص حقوقی با اطلاع مدیر یا در اثر عدم نظارت وی مرتکب جرم رایانه ای شود.

د) هرگاه تمام یا قسمتی از فعالیت شخص حقوقی به ارتکاب جرم رایانه ای اختصاص یافته باشد.

تبصره ١ـ منظور از مدیر کسی است که اختیار نمایندگی یا تصمیم گیری یا نظارت بر شخص حقوقی را دارد.

تبصره ٢ـ مسئولیت کیفری شخص حقوقی مانع مجازات مرتکب نخواهد بود.

ماده (٢٠) اشخاص حقوقی موضوع ماده فوق، با توجه به شرایط و اوضاع و احوال جرم ارتکابی، میزان درآمد و نتایج حاصله از ارتکاب جرم، علاوه بر سه تا شش برابر حداکثر جزای نقدی جرم ارتکابی، به ترتیب ذیل محکوم خواهند شد:

الف) چنانچه حداکثر مجازات حبس آن جرم تا پنج سال حبس باشد، تعطیلی موقت شخص حقوقی از یک تا نُه ماه و در صورت تکرار جرم تعطیلی موقت شخص حقوقی از یک تا پنج سال.

ب) چنانچه حداکثر مجازات حبس آن جرم بیش از پنج سال حبس باشد، تعطیلی موقت شخص حقوقی از یک تا سه سال و در صورت تکرار جرم شخص حقوقی منحل خواهد شد.

تبصره ١ـ مدیر شخص حقوقی که طبق بند ب این ماده منحل می شود، تا سه سال حق تأسیس یا نمایندگی یا تصمیم گیری یا نظارت بر شخص حقوقی دیگری را نخواهد داشت.

تبصره ٢ـ خسارات شاکی خصوصی از اموال شخص حقوقی جبران خواهد شد. در صورتی که اموال شخص حقوقی به تنهایی تکافو نکند، مابه التفاوت از اموال مرتکب جبران خواهد شد.

ماده (٢١) ارائه دهندگان خدمات دسترسی موظفند طبق ضوابط فنی و فهرست مقرر از سوی کمیتة تعیین مصادیق موضوع ماده ذیل محتوای مجرمانه اعم از محتوای ناشی از جرایم رایانه ای و محتوایی که برای ارتکاب جرایم رایانه ای بکار می رود را پالایش کنند. در صورتی که عمداً از پالایش محتوای مجرمانه خودداری کنند، منحل خواهند شد و چنانچه از روی بی احتیاطی و بی مبالاتی زمینة دسترسی به محتوای غیرقانونی را فراهم آورند، در مرتبة نخست به جزای نقدی از بیست تا یکصد میلیون ریال و در مرتبة دوم به جزای نقدی از یکصد میلیون تا یک میلیارد ریال و در مرتبة سوم به یک تا سه سال تعطیلی موقت محکوم خواهند شد.

تبصره :چنانچه محتوای مجرمانه به وبسایت های مؤسسات عمومی شامل نهادهای زیرنظر ولی فقیه و قوای سه گانة مقننه، مجریه و قضائیه و مؤسسات عمومی غیردولتی موضوع قانون فهرست نهادها و مؤسسات عمومی غیردولتی مصوب 19/4/1373 و الحاقات بعدی آن یا به احزاب، جمعیت ها، انجمن های سیاسی و صنفی و انجمن های اسلامی یا اقلیت های دینی شناخته شده یا به سایر اشخاص حقیقی یا حقوقی حاضر در ایران که امکان احراز هویت و ارتباط با آنها وجود دارد تعلق داشته باشد، با دستور مقام قضایی رسیدگی کننده به پرونده و رفع اثر فوری محتوای مجرمانه از سوی دارندگان، وب سایت مزبور تا صدور حکم نهایی پالایش نخواهد شد.

تبصره پالایش محتوای مجرمانه موضوع شکایت خصوصی با دستور مقام قضایی رسیدگی کننده به پرونده انجام خواهد شد.

ماده (22) قوة قضائیه موظف است ظرف یک ماه از تاریخ تصویب این قانون کمیته تعیین مصادیق محتوای مجرمانه را در محل دادستانی کل کشور تشکیل دهد. وزیر یا نمایندة وزارتخانه های آموزش و پرورش، ارتباطات و فناوری اطلاعات، اطلاعات، دادگستری، علوم،تحقیقات و فناوری، فرهنگ و ارشاد اسلامی، رئیس سازمان تبلیغات اسلامی، رئیس سازمان صدا و سیما و فرمانده نیروی انتظامی، یک نفر خبره در فناوری اطلاعات و ارتباطات به انتخاب کمیسیون صنایع و معادن مجلس شورای اسلامی و یک نفر نمایندة مجلس شورای اسلامی به انتخاب کمیسیون حقوقی و قضایی و تأیید مجلس شورای اسلامی اعضای کمیته را تشکیل خواهند داد. ریاست کمیته به عهدة دادستان کل کشور خواهد بود.

تبصره 1- جلسات کمیته حداقل هر پانزده روز یک بار و با حضور هفت نفر عضو دارای حق رأی رسمیت می یابد و تصمیمات کمیته با اکثریت نسبی حاضران معتبر خواهد بود.

تبصره 2- کمیته موظف است به شکایات راجع به مصادیق پالایش شده رسیدگی و نسبت به آنها تصمیم گیری کند. رأی کمیته قطعی است.

تبصره 3- کمیته موظف است هر شش ماه گزارشی در خصوص روند پالایش محتوای مجرمانه را به رؤسای قوای سه گانه و شورای عالی امنیت ملی تقدیم کند.

ماده (٢3) ارائه دهندگان خدمات میزبانی موظفند به محض دریافت دستور کمیته تعیین مصادیق مذکور در مادة فوق یا مقام قضایی رسیدگی کننده به پرونده مبنی بر وجود محتوای مجرمانه در سیستم های رایانه ای خود از ادامة دسترسی به آن ممانعت به عمل آورند. چنانچه عمداً از اجرای دستور کمیته یا مقام قضایی خودداری کنند، منحل خواهند شد. در غیر این صورت، چنانچه در اثر بی احتیاطی و بی مبالاتی زمینه دسترسی به محتوای مجرمانه مزبور را فراهم کنند، در مرتبه نخست به جزای نقدی از بیست تا یکصد میلیون ریال و در مرتبة دوم به یکصد میلیون تا یک میلیارد ریال و در مرتبة سوم به یک تا سه سال تعطیلی موقت محکوم خواهند شد.

تبصره ـ ارائه دهندگان خدمات میزبانی موظفند به محض آگاهی از وجود محتوای مجرمانه مراتب به کمیتة تعیین مصادیق اطلاع دهند.

ماده (٢4) هرکس بدون مجوز قانونی از پهنای باند بین المللی برای برقراری ارتباطات مخابراتی مبتنی بر پروتکل اینترنتی از خارج ایران به داخل یا برعکس استفاده کند, به حبس از یک تا سه سال یا جزای نقدی از یکصد میلیون تا یک میلیارد ریال یا هر دو مجازات محکوم خواهد شد.

فصل هفتم ـ سایر جرائم

ماده (25) هرکس مرتکب اعمال زیر شود، به حبس از نود و یک روز تا یک سال یا جزای نقدی از پنج تا بیست میلیون ریال یا هر دو مجازات محکوم خواهد شد:

الف) تولید یا انتشار یا توزیع یا معامله داده ها یا نرم افزارها یا هر نوع ابزار الکترونیکی که صرفاً به منظور ارتکاب جرائم رایانه ای به کار می روند.

ب) فروش یا انتشار یا در دسترس قرار دادن گذرواژه یا هر داده ای که امکان دسترسی غیرمجاز به داده ها یا سیستم های رایانه ای یا مخابراتی متعلق به دیگری را فراهم می کند.

ج) آموزش نحوة ارتکاب جرایم دسترسی غیرمجاز، شنود غیرمجاز، جاسوسی رایانه ای و تخریب و اخلال در داده ها یا سیستم های رایانه ای و مخابراتی.

تبصره ـ چنانچه مرتکب اعمال یاد شده را حرفه خود قرار داده باشد، به حداکثر هر دو مجازات مقرر در این ماده محکوم خواهد شد.

فصل هشتم ـ تشدید مجازات ها

ماده (2٦) در موارد زیر، حسب مورد مرتکب به بیش از دوسوم حداکثر یک یا دو مجازات مقرر محکوم خواهد شد:

الف) هر یک از کارمندان و کارکنان اداره ها و سازمان

ها یا شوراها و یا شهرداری ها و موسسه ها و شرکت های دولتی و یا وابسته به دولت یا نهادهای انقلابی و بنیادها و مؤسسه هایی که زیر نظر ولی فقیه اداره می شوند و دیوان محاسبات و مؤسسه هایی که با کمک مستمر دولت اداره میشوند و یا دارندگان پایه قضایی و به طور کلی اعضا و کارکنان قوای سه گانه و همچنین نیروهای مسلح و مأموران به خدمت عمومی اعم از رسمی و غیررسمی به مناسبت انجام وظیفه مرتکب جرم رایانه ای شده باشند.

ب) متصدی یا متصرف قانونی شبکه های رایانه ای یا مخابراتی که به مناسبت شغل خود مرتکب جرم رایانه ای شده باشد.

ج) داده ها یا سیستم های رایانه ای یا مخابراتی، متعلق به دولت یا نهادها و مراکز ارایه دهنده خدمات عمومی باشد.

د) جرم به صورت سازمان یافته ارتکاب یافته باشد.

هـ) جرم در سطح گسترده ای ارتکاب یافته باشد.

ماده (٢٧) در صورت تکرار جرم برای بیش از دو بار دادگاه می تواند مرتکب را از خدمات الکترونیکی عمومی از قبیل اشتراک اینترنت، تلفن همراه، اخذ نام دامنه مرتبه بالای کشوری و بانکداری الکترونیکی محروم کند:

الف) چنانچه مجازات حبس آن جرم نود و یک روز تا دو سال حبس باشد، محرومیت از یک ماه تا یک سال.

ب) چنانچه مجازات حبس آن جرم دو تا پنج سال حبس باشد، محرومیت از یک تا سه سال.

ج) چنانچه مجازات حبس آن جرم بیش از پنج سال حبس باشد، محرومیت از سه تا پنج سال.

بخش دوم ـ آیین دادرسی

فصل یکم صلاحیت

ماده (٢٨) علاوه بر موارد پیش بینی شده در دیگر قوانین، دادگاه های ایران در موارد زیر نیز صالح به رسیدگی خواهند بود:

الف) داده های مجرمانه یا داده هایی که برای ارتکاب جرم به کار رفته اند به هر نحو در سیستم های رایانه ای و مخابراتی یا حامل های دادة موجود در قلمرو حاکمیت زمینی، دریایی و هوایی جمهوری اسلامی ایران ذخیره شده باشد.

ب) جرم از طریق وب سایت های دارای دامنه مرتبه بالای کد کشوری ایران ارتکاب یافته باشد.

ج) جرم توسط هر ایرانی یا غیرایرانی در خارج از ایران علیه سیستم های رایانه ای و مخابراتی و وب سایت های مورد استفاده یا تحت کنترل قوای سه گانه یا نهاد رهبری یا نمایندگی های رسمی دولت یا هر نهاد یا مؤسسه ای که خدمات عمومی ارائه می دهد یا علیه وب سایت های دارای دامنة مرتبه بالای کد کشوری ایران در سطح گسترده ارتکاب یافته باشد.

د) جرایم رایانه ای متضمن سوء استفاده از اشخاص کمتر از ١٨ سال، اعم از آنکه مرتکب یا بزه دیده ایرانی یا غیرایرانی باشد.

ماده (29) چنانچه جرم رایانه ای در محلی کشف یا گزارش شود،ولی محل وقوع آن معلوم نباشد، دادسرای محل کشف مکلف است تحقیقات مقدماتی را انجام دهد. چنانچه محل وقوع جرم مشخص نشود، دادسرا پس از اتمام تحقیقات مبادرت به صدور قرار می کند و دادگاه مربوط نیز رأی مقتضی را صادر خواهد کرد.

ماده (30) قوه قضاییه موظف است به تناسب ضرورت شعبه یا شعبی از دادسراها، دادگاه های عمومی و انقلاب، نظامی و تجدیدنظر را برای رسیدگی به جرائم رایانه ای اختصاص دهد.

تبصره ـ قضات دادسراها و دادگاه های مذکور از میان قضاتی که آشنایی لازم به امور رایانه دارند انتخاب خواهند شد.

ماده (٣١) در صورت بروز اختلاف در صلاحیت، حل اختلاف مطابق مقررات قانون آیین دادرسی دادگاه های عمومی و انقلاب در امور مدنی خواهد بود.

فصل دوم ـ جمع آوری ادله الکترونیکی

مبحث اول ـ نگهداری داده ها

ماده (32) ارائه دهندگان خدمات دسترسی موظفند داده های ترافیک را حداقل تا شش ماه پس از ایجاد و اطلاعات کاربران را حداقل تا شش ماه پس از خاتمه اشتراک نگهداری کنند.

تبصره 1ـ داده ترافیک هرگونه داده ای است که سیستم های رایانه ای در زنجیره ارتباطات رایانه ای و مخابراتی تولید می کنند تا امکان ردیابی آنها از مبداء تا مقصد وجود داشته باشد. این داده ها شامل اطلاعاتی از قبیل مبداء، مسیر، تاریخ، زمان، مدت و حجم ارتباط و نوع خدمات مربوطه می شود.

تبصره 2ـ اطلاعات کاربر هرگونه اطلاعات راجع به کاربر خدمات دسترسی از قبیل نوع خدمات، امکانات فنی مورد استفاده و مدت زمان آن، هویت، آدرس جغرافیایی یا پستی یا IP، شماره تلفن و سایر مشخصات فردی اوست.

ماده (٣3) ارائه دهندگان خدمات میزبانی داخلی موظفند اطلاعات کاربران خود را حداقل تا شش ماه پس از خاتمه اشتراک و محتوای ذخیره شده و داده ترافیک حاصل از تغییرات ایجاد شده را حداقل تا پانزده روز نگهداری کنند.

مبحث دوم ـ حفظ فوری داده های رایانه ای ذخیره شده

ماده (٣4) هرگاه حفظ داده های رایانه ای ذخیره شده برای تحقیق یا دادرسی لازم باشد، مقام قضایی می تواند دستور حفاظت از آنها را برای اشخاصی که به نحوی تحت تصرف یا کنترل دارند صادر کند. در شرایط فوری، نظیر خطر آسیب دیدن یا تغییر یا از بین رفتن داده ها، ضابطان قضایی می توانند رأساً دستور حفاظت را صادر کنند و مراتب را حداکثر تا 24 ساعت به اطلاع مقام قضایی برسانند. چنانچه هر یک از کارکنان دولت یا ضابطان قضایی یا سایر اشخاص از اجرای این دستور خودداری یا داده های حفاظت شده را افشا کنند یا اشخاصی که داده های مزبور به آنها مربوط می شود را از مفاد دستور صادره آگاه کنند، ضابطان قضایی و کارکنان دولت به مجازات امتناع از دستور مقام قضایی و سایر اشخاص به حبس از نود و یک روز تا شش ماه یا جزای نقدی از پنج تا ده میلیون ریال یا هر دو مجازات محکوم خواهند شد.

تبصره 1ـ حفظ داده ها به منزله ارائه یا افشای آن ها نبوده و مستلزم رعایت مقررات مربوط است.

تبصره 2ـ مدت زمان حفاظت از داده ها حداکثر سه ماه است و در صورت لزوم با دستور مقام قضایی قابل تمدید است.

مبحث سوم ـارائه داده ها

ماده (٣5) مقام قضایی می تواند دستور ارائة داده های حفاظت شده مذکور در مواد (٣٢)، (٣٣) و (٣٤) فوق را به اشخاص یاد شده بدهد تا در اختیار ضابطان قرار گیرد. مستنکف از اجرای این دستور به مجازات مقرر در ماده (٣٤) محکوم خواهد شد.

مبحث چهارم ـ تفتیش و توقیف داده ها و سیستم های رایانه ای و مخابراتی

ماده (٣6) تفتیش و توقیف داده ها یا سیستم های رایانه ای و مخابراتی به موجب دستور قضایی و در مواردی به عمل می آید که ظن قوی به کشف جرم یا شناسایی متهم یا ادله جرم وجود داشته باشد.

ماده (٣7) تفتیش و توقیف داده ها یا سیستم های رایانه ای و مخابراتی در حضور متصرفان قانونی یا اشخاصی که به نحوی آنها را تحت کنترل قانونی دارند، نظیر متصدیان سیستم ها انجام خواهد شد. در غیر این صورت، قاضی با ذکر دلایل دستور تفتیش و توقیف بدون حضور اشخاص مذکور را صادر خواهد کرد.

ماده (٣8) دستور تفتیش و توقیف باید شامل اطلاعاتی باشد که به اجرای صحیح آن کمک می کند، از جمله اجرای دستور در محل یا خارج از آن، مشخصات مکان و محدوده تفتیش و توقیف، نوع و میزان داده های مورد نظر، نوع و تعداد سخت افزارها و نرم افزارها، نحوه دستیابی به داده های رمزنگاری یا حذف شده و زمان تقریبی انجام تفتیش و توقیف.

ماده (39) تفتیش داده ها یا سیستم های رایانه ای و مخابراتی شامل اقدامات ذیل می شود:

الف) دسترسی به تمام یا بخشی از سیستم های رایانه ای یا مخابراتی.

ب) دسترسی به حامل های داده از قبیل دیسکت ها یا لوح های فشرده یا کارت های حافظه.

ج) دستیابی به داده های حذف یا رمزنگاری شده.

ماده (40) در توقیف داده ها، با رعایت تناسب، نوع، اهمیت و نقش آنها در ارتکاب جرم، به روش هایی از قبیل چاپ داده ها، کپی برداری یا تصویربرداری از تمام یا بخشی از داده ها، غیرقابل دسترس کردن داده ها با روش هایی از قبیل تغییر گذرواژه یا رمزنگاری و ضبط حامل های داده عمل می شود.

ماده (41) در شرایط زیر سیستم های رایانه ای یا مخابراتی توقیف خواهند شد:

الف) داده های ذخیره شده به سهولت در دسترسی نبوده یا حجم زیادی داشته باشد،

ب) تفتیش و تجزیه و تحلیل داده ها بدون سیستم سخت افزاری امکان پذیر نباشد،

ج) متصرف قانونی سیستم رضایت داده باشد،

د) کپی برداری از داده ها به لحاظ فنی امکان پذیر نباشد،

هـ) تفتیش در محل باعث آسیب داده ها شود،

و) سایر شرایطی که قاضی تشخیص دهد.

ماده (42) توقیف سیستم های رایانه ای یا مخابراتی متناسب با نوع و اهمیت و نقش آنها در ارتکاب جرم با روش هایی از قبیل تغییر گذرواژه به منظور عدم دسترسی به سیستم، پلمپ سیستم در محل استقرار و ضبط سیستم صورت می گیرد.

ماده (43) چنانچه در حین اجرای دستور تفتیش و توقیف، تفتیش داده های مرتبط با جرم ارتکابی در سایر سیستم های رایانه ای یا مخابراتی که تحت کنترل یا تصرف متهم قرار دارند ضروری باشد، ضابطان با دستور مقام قضایی دامنه تفتیش و توقیف را به سیستم های دیگر گسترش خواهند داد و داده های مورد نظر را تفتیش یا توقیف خواهند کرد.

ماده (44) توقیف داده ها یا سیستم های رایانه ای یا مخابراتی که موجب ایراد لطمه جانی یا خسارات مالی شدید به اشخاص یا اخلال در ارائه خدمات عمومی می شود ممنوع است.

ماده (45) در جایی که اصل داده ها توقیف می شود ذی نفع حق دارد پس از پرداخت هزینه از آنها کپی دریافت کند، مشروط به اینکه ارائه داده های توقیف شده منافی با محرمانه بودن تحقیقات نباشد و به روند تحقیقات لطمه ای وارد نسازد و داده ها مجرمانه نباشند.

ماده (46) در مواردی که اصل داده ها یا سیستم های رایانه ای یا مخابراتی توقیف می شود، قاضی موظف است با لحاظ نوع و میزان داده ها و نوع و تعداد سخت افزارها و نرم افزارهای مورد نظر و نقش آنها در جرم ارتکابی، در مهلت متناسب و متعارف نسبت به آنها تعیین تکلیف کند.

ماده (47) متضرر می تواند در مورد عملیات و اقدام های مأموران در توقیف داده ها و سیستم های رایانه ای و مخابراتی، اعتراض کتبی خود را همراه با دلایل ظرف ده روز به مرجع قضایی دستوردهنده تسلیم نماید. به درخواست یاد شده خارج از نوبت رسیدگی گردیده و تصمیم اتخاذ شده قابل اعتراض است.

مبحث پنجم ـ شنود محتوای ارتباطات رایانه ای

ماده (48) شنود محتوای در حال انتقال ارتباطات غیرعمومی در سیستم های رایانه ای یا مخابراتی مطابق مقررات راجع به شنود مکالمات تلفنی خواهد بود.

تبصره ـ دسترسی به محتوای ارتباطات غیرعمومی ذخیره شده، نظیر پست الکترونیکی یا پیامک در حکم شنود و مستلزم رعایت مقررات مربوط است.

فصل سوم ـ استنادپذیری ادله الکترونیکی

ماده (49) به منظور حفظ صحت و تمامیت، اعتبار و انکارناپذیری ادله الکترونیکی جمع آوری شده، لازم است مطابق آیین نامه مربوط از آنها نگهداری و مراقبت به عمل آید.

ماده (50) چنانچه داده های رایانه ای توسط طرف دعوا یا شخص ثالثی که از دعوا آگاهی نداشته، ایجاد یا پردازش یا ذخیره یا منتقل شده باشد و سیستم رایانه ای یا مخابراتی مربوط به نحوی درست عمل کند که به صحت و تمامیت، اعتبار و انکارناپذیری داده ها خدشه وارد نشده باشد، قابل استناد خواهند بود.

ماده (51) کلیة مقررات مندرج در فصل های دوم و سوم این بخش، علاوه بر جرایم رایانه ای شامل سایر جرایمی که ادلة الکترونیکی در آنها مورد استناد قرار می گیرند نیز می شود.

بخش سوم ـ سایر مقررات

ماده (٥2) به منظور ارتقای همکاری های بین المللی در زمینه جرائم رایانه ای، وزارت دادگستری موظف است با همکاری وزارت ارتباطات و فناوری اطلاعات اقدامات لازم را در زمینه تدوین لوایح و پیگیری امور مربوط جهت پیوستن ایران به اسناد بین المللی و منطقه ای و معاهدات راجع به همکاری و معاضدت دوجانبه یا چندجانبه قضایی انجام دهد.

ماده (53) در مواردی که سیستم رایانه ای یا مخابراتی به عنوان وسیله ارتکاب جرم بکار رفته و در این قانون برای عمل مزبور مجازاتی پیش بینی نشده است، مطابق قوانین جزایی مربوط عمل خواهد شد.

تبصره ـ در مواردی که در بخش دوم این قانون برای رسیدگی به جرایم رایانه ای مقررات خاصی از جهت آیین دادرسی پیش بینی نشده است طبق مقررات قانون آیین دادرسی کیفری اقدام خواهد شد.

ماده (54) میزان جزاهای نقدی این قانون بر اساس نرخ رسمی تورم حسب اعلام بانک مرکزی هر سه سال یک بار با پیشنهاد رئیس قوه قضاییه و تصویب هیأت وزیران قابل تغییر است.

ماده (55) وزارت دادگستری موظف است ظرف شش ماه از تاریخ تصویب این قانون با همکاری وزارت ارتباطات و فناوری اطلاعات آئین نامه های مربوط به جمع آوری و استنادپذیری ادله الکترونیکی را تهیه کند و به تصویب رئیس قوة قضائیه خواهد رسید.

ماده (56) قوانین و مقررات مغایر با این قانون ملغی است.

فصل یکم ـ جرائم علیه محرمانگی داده ها و سیستم های رایانهای و مخابراتی

مبحث یکم ـ دسترسی غیرمجاز

ماده (1) هرکس به طور غیرمجاز به داده ها یا سیستم های رایانه ای یا مخابراتی که به وسیله تدابیر امنیتی حفاظت شده است دسترسی یابد، به حبس از نود و یک روز تا یک سال یا جزای نقدی از پنج تا بیست میلیون ریال یا هر دو مجازات محکوم خواهد شد.

مبحث دوم ـ شنود غیرمجاز

ماده (2) هرکس به طور غیرمجاز محتوای در حال انتقال ارتباطات غیرعمومی در سیستم های رایانه ای یا مخابراتی یا امواج الکترومغناطیسی یا نوری را شنود کند، به حبس از شش ماه تا دو سال یا جزای نقدی از ده تا چهل میلیون ریال یا هر دو مجازات محکوم خواهد شد.

مبحث سوم ـ جاسوسی رایانه ای

ماده (3) هرکس به طور غیرمجاز نسبت به داده های سری در حال انتقال یا ذخیره شده در سیستم های رایانه ای یا مخابراتی یا حامل های داده مرتکب اعمال زیر شود، به مجازات های مقرر محکوم خواهد شد:

الف) دسترسی به داده های مذکور یا تحصیل آنها یا شنود محتوای سری در حال انتقال، به حبس از یک تا سه سال یا جزای نقدی از بیست تا شصت میلیون ریال یا هر دو مجازات.

ب) در دسترس قرار دادن داده های مذکور برای اشخاص فاقد صلاحیت، به حبس از دو تا ده سال.

ج) افشا یا در دسترس قرار دادن داده های مذکور برای دولت، سازمان، شرکت یا گروه بیگانه یا عاملان آنها، به حبس از پنج تا پانزده سال.

تبصره 1ـ داده های سری داده هایی است که افشای آنها به امنیت کشور یا منافع ملی لطمه میزند.

تبصره 2ـ آئین نامه نحوه تعیین و تشخیص داده های سری و نحوه طبقه بندی و حفاظت آن ها ظرف سه ماه از تاریخ تصویب این قانون توسط وزارت اطلاعات با همکاری وزارتخانه های دادگستری، کشور، ارتباطات و فناوری اطلاعات و دفاع و پشتیبانی نیروهای مسلح تهیه و به تصویب هیئت دولت خواهد رسید.

ماده (4) هرکس به قصد دسترسی به داده های سری موضوع ماده (3) این قانون، تدابیر امنیتی سیستم های رایانه ای یا مخابراتی را نقض کند، به حبس از شش ماه تا دو سال یا جزای نقدی از ده تا چهل میلیون ریال یا هر دو مجازات محکوم خواهد شد.

ماده (5) چنانچه مأموران دولتی که مسؤول حفظ داده های سری مقرر در ماده (3) این قانون یا سیستم های مربوط هستند و به آنها آموزش لازم داده شده است یا داده ها یا سیستم های مذکور در اختیار آنها قرار گرفته است بر اثر بی احتیاطی، بی مبالاتی یا عدم رعایت تدابیر امنیتی موجب دسترسی اشخاص فاقد صلاحیت به داده ها، حامل های داده یا سیستمlهای مذکور شوند، به حبس از نود و یک روز تا دو سال یا جزای نقدی از پنج تا چهل میلیون ریال یا هر دو مجازات و انفصال از خدمت از شش ماه تا دو سال محکوم خواهند شد.

فصل دوم ـ جرائم علیه صحت و تمامیت داده ها و سیستم های رایانه ای و مخابراتی

مبحث یکم ـ جعل رایانه ای

ماده (6) هرکس به طور غیرمجاز مرتکب اعمال زیر شود، جاعل محسوب و به حبس از یک تا پنج سال یا جزای نقدی از بیست تا یکصد میلیون ریال یا هر دو مجازات محکوم خواهد شد:

الف) تغییر داده های قابل استناد یا ایجاد یا وارد کردن متقلبانة داده ها،

ب) تغییر داده ها یا علایم موجود در کارت های حافظه یا قابل پردازش در سیستم های رایانه ای یا مخابراتی یا تراشه ها یا ایجاد یا وارد کردن متقلبانة داده ها یا علایم به آنها.

ماده (7) هرکس با علم به مجعول بودن داده ها یا کارت ها یا تراشه ها از آنها استفاده کند، به مجازات مندرج در ماده فوق محکوم خواهد شد.

مبحث دوم ـ تخریب و اخلال در داده ها یا سیستم های رایانه ای و مخابراتی

ماده (8) هر کس به طور غیرمجاز داده های دیگری را از سیستم های رایانه ای یا مخابراتی یا حامل های داده حذف یا تخریب یا مختل یا غیرقابل پردازش کند به حبس از شش ماه تا دو سال یا جزای نقدی از ده تا چهل میلیون ریال یا هر دو مجازات محکوم خواهد شد.

ماده (9) هر کس به طور غیرمجاز با انجام اعمالی از قبیل وارد کردن، انتقال دادن، پخش، حذف کردن، متوقف کردن، دستکاری یا تخریب داده ها یا امواج الکترومغناطیسی یا نوری، سیستم های رایانه ای یا مخابراتی دیگری را از کار بیندازد یا کارکرد آنها را مختل کند، به حبس از شش ماه تا دو سال یا جزای نقدی از ده تا چهل میلیون ریال یا هر دو مجازات محکوم خواهد شد.

ماده (10) هرکس به طور غیرمجاز با انجام اعمالی از قبیل مخفی کردن داده ها، تغییر گذرواژه یا رمزنگاری داده ها مانع دسترسی اشخاص مجاز به داده ها یا سیستم های رایانه ای یا مخابراتی شود، به حبس از نود و یک روز تا یک سال یا جزای نقدی از پنج تا بیست میلیون ریال یا هر دو مجازات محکوم خواهد شد.

ماده (11) هرکس به قصد به خطر انداختن امنیت یا آسایش عمومی اعمال مذکور در مواد (8)، (9) و (10) این قانون را علیه سیستم های رایانه ای و مخابراتی که برای ارائة خدمات ضروری عمومی به کار می روند، از قبیل خدمات درمانی، آب، برق، گاز، مخابرات، حمل و نقل و بانکداری مرتکب شود، به حبس از سه تا ده سال محکوم خواهد شد.

فصل سوم ـ سرقت و کلاهبرداری مرتبط با رایانه

ماده (12) هرکس به طور غیرمجاز داده های متعلق به دیگری را برباید، چنانچه عین داده ها در اختیار صاحب آن باشد، به جزای نقدی از یک تا بیست میلیون ریال و در غیر این صورت به حبس از نود و یک روز تا یک سال یا جزای نقدی از پنج تا بیست میلیون ریال یا هر دو مجازات محکوم خواهد شد.

ماده (١٣) هرکس به طور غیرمجاز از سیستم های رایانه ای یا مخابراتی با ارتکاب اعمالی از قبیل وارد کردن، تغییر، محو، ایجاد یا متوقف کردن داده ها یا مختل کردن سیستم وجه یا مال یا منفعت یا خدمات یا امتیازات مالی برای خود یا دیگری تحصیل کند علاوه بر رد مال به صاحب آن به حبس از یک تا پنج سال یا جزای نقدی از بیست تا یکصد میلیون ریال یا هر دو مجازات محکوم خواهد شد.

فصل چهارم ـ جرایم علیه عفت و اخلاق عمومی

ماده (١٤) هرکس به وسیله سیستم های رایانه ای یا مخابراتی یا حامل های داده محتویات مستهجن را تولید، ارسال، منتشر، توزیع یا معامله کند یا به قصد ارسال یا انتشار یا تجارت تولید یا ذخیره یا نگهداری کند، به حبس از نود و یک روز تا دو سال یا جزای نقدی از پنج تا چهل میلیون ریال یا هر دو مجازات محکوم خواهد شد.

تبصره 1 ـ ارتکاب اعمال فوق در خصوص محتویات مبتذل موجب محکومیت به حداقل یکی از مجازات های فوق می شود. محتویات وآثار مبتذل به آثاری اطلاق می گردد که دارای صحنه ها وصور قبیحه باشد.

تبصره 2 ـ هرگاه محتویات مستهجن به کمتر از ده نفر ارسال شود، مرتکب به یک تا پنج میلیون ریال جزای نقدی محکوم خواهد شد.

تبصره 3 ـ چنانچه مرتکب اعمال مذکور در این ماده را حرفة خود قرار داده باشد یا بطور سازمان یافته مرتکب شود چنانچه مفسد فی الارض شناخته نشود، به حداکثر هر دو مجازات مقرر در این ماده محکوم خواهد شد.

تبصره 4 ـ محتویات مستهجن به تصویر، صوت یا متن واقعی یا غیرواقعی اطلاق می شود که بیانگر برهنگی کامل زن یا مرد یا اندام تناسلی یا آمیزش یا عمل جنسی انسان است.

ماده (١٥) هرکس از طریق سیستم های رایانه ای یا مخابراتی یا حامل های داده مرتکب اعمال زیر شود، به ترتیب زیر مجازات خواهد شد:

الف) چنانچه به منظور دستیابی افراد به محتویات مستهجن، آنها را تحریک یا ترغیب یا تهدید یا تطمیع کند یا فریب دهد یا شیوه دستیابی به آنها را تسهیل کند یا آموزش دهد، به حبس از نود و یک روز تا یک سال یا جزای نقدی از پنج تا بیست میلیون ریال یا هر دو مجازات.ارتکاب این اعمال در خصوص محتویات مبتذل موجب جزای نقدی از دو تا پنج میلیون ریال است.

ب) چنانچه افراد را به ارتکاب جرائم منافی عفت یا استعمال مواد مخدر یا روان گردان یا خودکشی یا انحرافات جنسی یا اعمال خشونت آمیز تحریک یا ترغیب یا تهدید یا دعوت کند یا فریب دهد یا شیوه ارتکاب یا استعمال آنها را تسهیل کند یا آموزش دهد، به حبس از نود و یک روز تا یک سال یا جزای نقدی از پنج تا بیست میلیون ریال یا هر دو مجازات. تبصره ـ مفاد این ماده و ماده (١٤) شامل آن دسته از محتویاتی نخواهد شد که برای مقاصد علمی یا هر مصلحت عقلایی دیگر تهیه یا تولید یا نگهداری یا ارائه یا توزیع یا انتشار یا معامله می شود.

فصل پنجم ـ هتک حیثیت و نشر اکاذیب

ماده (16) هرکس به وسیله سیستم های رایانه ای یا مخابراتی، فیلم یا صوت یا تصویر دیگری را تغییر دهد یا تحریف کند و آن را منتشر یا با علم به تغییر یا تحریف منتشر کند، به نحوی که عرفاً موجب هتک حیثیت او شود، به حبس از نود و یک روز تا دو سال یا جزای نقدی از پنج تا چهل میلیون ریال یا هر دو مجازات محکوم خواهد شد.

تبصره ـ چنانچه تغییر یا تحریف به صورت مستهجن باشد، مرتکب به حداکثر هر دو مجازات مقرر محکوم خواهد شد.

ماده (17) هرکس به وسیله سیستم های رایانه ای یا مخابراتی صوت یا تصویر یا فیلم خصوصی یا خانوادگی یا اسرار دیگری را بدون رضایت او منتشر کند یا در دسترس دیگران قرار دهد، به نحوی که منجر به ضرر یا عرفاً موجب هتک حیثیت او شود، به حبس از نود و یک روز تا دو سال یا جزای نقدی از پنج تا چهل میلیون ریال یا هر دو مجازات محکوم خواهد شد.

ماده (18) هر کس به قصد اضرار به غیر یا تشویش اذهان عمومی یا مقامات رسمی به وسیله سیستم رایانه یا مخابراتی اکاذیبی را منتشر نماید یا در دسترس دیگران قرار دهد یا با همان مقاصد اعمالی را برخلاف حقیقت، رأساً یا به عنوان نقل قول، به شخص حقیقی یا حقوقی یا مقام های رسمی به طور صریح یا تلویحی نسبت دهد، اعم از این که از طریق یاد شده به نحوی از انحاء ضرر مادی یا معنوی به دیگری وارد شود یا نشود، افزون بر اعاده حیثیت به حبس از نود و یک روز تا دو سال یا جزای نقدی از پنج تا چهل میلیون ریال یا هر دو مجازات محکوم خواهد شد.

فصل ششم ـ مسئولیت کیفری اشخاص

ماده (١٩) در موارد زیر، چنانچه جرایم رایانه ای به نام شخص حقوقی و در راستای منافع آن ارتکاب یابد، شخص حقوقی دارای مسئولیت کیفری خواهد بود:

الف) هرگاه مدیر شخص حقوقی مرتکب جرم رایانه ای شود.

ب) هرگاه مدیر شخص حقوقی دستور ارتکاب جرم رایانه ای را صادر کند و جرم بوقوع پیوندد.

ج) هرگاه یکی از کارمندان شخص حقوقی با اطلاع مدیر یا در اثر عدم نظارت وی مرتکب جرم رایانه ای شود.

د) هرگاه تمام یا قسمتی از فعالیت شخص حقوقی به ارتکاب جرم رایانه ای اختصاص یافته باشد.

تبصره ١ـ منظور از مدیر کسی است که اختیار نمایندگی یا تصمیم گیری یا نظارت بر شخص حقوقی را دارد.

تبصره ٢ـ مسئولیت کیفری شخص حقوقی مانع مجازات مرتکب نخواهد بود.

ماده (٢٠) اشخاص حقوقی موضوع ماده فوق، با توجه به شرایط و اوضاع و احوال جرم ارتکابی، میزان درآمد و نتایج حاصله از ارتکاب جرم، علاوه بر سه تا شش برابر حداکثر جزای نقدی جرم ارتکابی، به ترتیب ذیل محکوم خواهند شد:

الف) چنانچه حداکثر مجازات حبس آن جرم تا پنج سال حبس باشد، تعطیلی موقت شخص حقوقی از یک تا نُه ماه و در صورت تکرار جرم تعطیلی موقت شخص حقوقی از یک تا پنج سال.

ب) چنانچه حداکثر مجازات حبس آن جرم بیش از پنج سال حبس باشد، تعطیلی موقت شخص حقوقی از یک تا سه سال و در صورت تکرار جرم شخص حقوقی منحل خواهد شد.

تبصره ١ـ مدیر شخص حقوقی که طبق بند ب این ماده منحل می شود، تا سه سال حق تأسیس یا نمایندگی یا تصمیم گیری یا نظارت بر شخص حقوقی دیگری را نخواهد داشت.

تبصره ٢ـ خسارات شاکی خصوصی از اموال شخص حقوقی جبران خواهد شد. در صورتی که اموال شخص حقوقی به تنهایی تکافو نکند، مابه التفاوت از اموال مرتکب جبران خواهد شد.

ماده (٢١) ارائه دهندگان خدمات دسترسی موظفند طبق ضوابط فنی و فهرست مقرر از سوی کمیتة تعیین مصادیق موضوع ماده ذیل محتوای مجرمانه اعم از محتوای ناشی از جرایم رایانه ای و محتوایی که برای ارتکاب جرایم رایانه ای بکار می رود را پالایش کنند. در صورتی که عمداً از پالایش محتوای مجرمانه خودداری کنند، منحل خواهند شد و چنانچه از روی بی احتیاطی و بی مبالاتی زمینة دسترسی به محتوای غیرقانونی را فراهم آورند، در مرتبة نخست به جزای نقدی از بیست تا یکصد میلیون ریال و در مرتبة دوم به جزای نقدی از یکصد میلیون تا یک میلیارد ریال و در مرتبة سوم به یک تا سه سال تعطیلی موقت محکوم خواهند شد.

تبصره :چنانچه محتوای مجرمانه به وبسایت های مؤسسات عمومی شامل نهادهای زیرنظر ولی فقیه و قوای سه گانة مقننه، مجریه و قضائیه و مؤسسات عمومی غیردولتی موضوع قانون فهرست نهادها و مؤسسات عمومی غیردولتی مصوب 19/4/1373 و الحاقات بعدی آن یا به احزاب، جمعیت ها، انجمن های سیاسی و صنفی و انجمن های اسلامی یا اقلیت های دینی شناخته شده یا به سایر اشخاص حقیقی یا حقوقی حاضر در ایران که امکان احراز هویت و ارتباط با آنها وجود دارد تعلق داشته باشد، با دستور مقام قضایی رسیدگی کننده به پرونده و رفع اثر فوری محتوای مجرمانه از سوی دارندگان، وب سایت مزبور تا صدور حکم نهایی پالایش نخواهد شد.

تبصره پالایش محتوای مجرمانه موضوع شکایت خصوصی با دستور مقام قضایی رسیدگی کننده به پرونده انجام خواهد شد.

ماده (22) قوة قضائیه موظف است ظرف یک ماه از تاریخ تصویب این قانون کمیته تعیین مصادیق محتوای مجرمانه را در محل دادستانی کل کشور تشکیل دهد. وزیر یا نمایندة وزارتخانه های آموزش و پرورش، ارتباطات و فناوری اطلاعات، اطلاعات، دادگستری، علوم،تحقیقات و فناوری، فرهنگ و ارشاد اسلامی، رئیس سازمان تبلیغات اسلامی، رئیس سازمان صدا و سیما و فرمانده نیروی انتظامی، یک نفر خبره در فناوری اطلاعات و ارتباطات به انتخاب کمیسیون صنایع و معادن مجلس شورای اسلامی و یک نفر نمایندة مجلس شورای اسلامی به انتخاب کمیسیون حقوقی و قضایی و تأیید مجلس شورای اسلامی اعضای کمیته را تشکیل خواهند داد. ریاست کمیته به عهدة دادستان کل کشور خواهد بود.

تبصره 1- جلسات کمیته حداقل هر پانزده روز یک بار و با حضور هفت نفر عضو دارای حق رأی رسمیت می یابد و تصمیمات کمیته با اکثریت نسبی حاضران معتبر خواهد بود.

تبصره 2- کمیته موظف است به شکایات راجع به مصادیق پالایش شده رسیدگی و نسبت به آنها تصمیم گیری کند. رأی کمیته قطعی است.

تبصره 3- کمیته موظف است هر شش ماه گزارشی در خصوص روند پالایش محتوای مجرمانه را به رؤسای قوای سه گانه و شورای عالی امنیت ملی تقدیم کند.

ماده (٢3) ارائه دهندگان خدمات میزبانی موظفند به محض دریافت دستور کمیته تعیین مصادیق مذکور در مادة فوق یا مقام قضایی رسیدگی کننده به پرونده مبنی بر وجود محتوای مجرمانه در سیستم های رایانه ای خود از ادامة دسترسی به آن ممانعت به عمل آورند. چنانچه عمداً از اجرای دستور کمیته یا مقام قضایی خودداری کنند، منحل خواهند شد. در غیر این صورت، چنانچه در اثر بی احتیاطی و بی مبالاتی زمینه دسترسی به محتوای مجرمانه مزبور را فراهم کنند، در مرتبه نخست به جزای نقدی از بیست تا یکصد میلیون ریال و در مرتبة دوم به یکصد میلیون تا یک میلیارد ریال و در مرتبة سوم به یک تا سه سال تعطیلی موقت محکوم خواهند شد.

تبصره ـ ارائه دهندگان خدمات میزبانی موظفند به محض آگاهی از وجود محتوای مجرمانه مراتب به کمیتة تعیین مصادیق اطلاع دهند.

ماده (٢4) هرکس بدون مجوز قانونی از پهنای باند بین المللی برای برقراری ارتباطات مخابراتی مبتنی بر پروتکل اینترنتی از خارج ایران به داخل یا برعکس استفاده کند, به حبس از یک تا سه سال یا جزای نقدی از یکصد میلیون تا یک میلیارد ریال یا هر دو مجازات محکوم خواهد شد.

فصل هفتم ـ سایر جرائم

ماده (25) هرکس مرتکب اعمال زیر شود، به حبس از نود و یک روز تا یک سال یا جزای نقدی از پنج تا بیست میلیون ریال یا هر دو مجازات محکوم خواهد شد:

الف) تولید یا انتشار یا توزیع یا معامله داده ها یا نرم افزارها یا هر نوع ابزار الکترونیکی که صرفاً به منظور ارتکاب جرائم رایانه ای به کار می روند.

ب) فروش یا انتشار یا در دسترس قرار دادن گذرواژه یا هر داده ای که امکان دسترسی غیرمجاز به داده ها یا سیستم های رایانه ای یا مخابراتی متعلق به دیگری را فراهم می کند.

ج) آموزش نحوة ارتکاب جرایم دسترسی غیرمجاز، شنود غیرمجاز، جاسوسی رایانه ای و تخریب و اخلال در داده ها یا سیستم های رایانه ای و مخابراتی.

تبصره ـ چنانچه مرتکب اعمال یاد شده را حرفه خود قرار داده باشد، به حداکثر هر دو مجازات مقرر در این ماده محکوم خواهد شد.

فصل هشتم ـ تشدید مجازات ها

ماده (2٦) در موارد زیر، حسب مورد مرتکب به بیش از دوسوم حداکثر یک یا دو مجازات مقرر محکوم خواهد شد:

الف) هر یک از کارمندان و کارکنان اداره ها و سازمان

ها یا شوراها و یا شهرداری ها و موسسه ها و شرکت های دولتی و یا وابسته به دولت یا نهادهای انقلابی و بنیادها و مؤسسه هایی که زیر نظر ولی فقیه اداره می شوند و دیوان محاسبات و مؤسسه هایی که با کمک مستمر دولت اداره میشوند و یا دارندگان پایه قضایی و به طور کلی اعضا و کارکنان قوای سه گانه و همچنین نیروهای مسلح و مأموران به خدمت عمومی اعم از رسمی و غیررسمی به مناسبت انجام وظیفه مرتکب جرم رایانه ای شده باشند.

ب) متصدی یا متصرف قانونی شبکه های رایانه ای یا مخابراتی که به مناسبت شغل خود مرتکب جرم رایانه ای شده باشد.

ج) داده ها یا سیستم های رایانه ای یا مخابراتی، متعلق به دولت یا نهادها و مراکز ارایه دهنده خدمات عمومی باشد.

د) جرم به صورت سازمان یافته ارتکاب یافته باشد.

هـ) جرم در سطح گسترده ای ارتکاب یافته باشد.

ماده (٢٧) در صورت تکرار جرم برای بیش از دو بار دادگاه می تواند مرتکب را از خدمات الکترونیکی عمومی از قبیل اشتراک اینترنت، تلفن همراه، اخذ نام دامنه مرتبه بالای کشوری و بانکداری الکترونیکی محروم کند:

الف) چنانچه مجازات حبس آن جرم نود و یک روز تا دو سال حبس باشد، محرومیت از یک ماه تا یک سال.

ب) چنانچه مجازات حبس آن جرم دو تا پنج سال حبس باشد، محرومیت از یک تا سه سال.

ج) چنانچه مجازات حبس آن جرم بیش از پنج سال حبس باشد، محرومیت از سه تا پنج سال.

بخش دوم ـ آیین دادرسی

فصل یکم صلاحیت

ماده (٢٨) علاوه بر موارد پیش بینی شده در دیگر قوانین، دادگاه های ایران در موارد زیر نیز صالح به رسیدگی خواهند بود:

الف) داده های مجرمانه یا داده هایی که برای ارتکاب جرم به کار رفته اند به هر نحو در سیستم های رایانه ای و مخابراتی یا حامل های دادة موجود در قلمرو حاکمیت زمینی، دریایی و هوایی جمهوری اسلامی ایران ذخیره شده باشد.

ب) جرم از طریق وب سایت های دارای دامنه مرتبه بالای کد کشوری ایران ارتکاب یافته باشد.

ج) جرم توسط هر ایرانی یا غیرایرانی در خارج از ایران علیه سیستم های رایانه ای و مخابراتی و وب سایت های مورد استفاده یا تحت کنترل قوای سه گانه یا نهاد رهبری یا نمایندگی های رسمی دولت یا هر نهاد یا مؤسسه ای که خدمات عمومی ارائه می دهد یا علیه وب سایت های دارای دامنة مرتبه بالای کد کشوری ایران در سطح گسترده ارتکاب یافته باشد.

د) جرایم رایانه ای متضمن سوء استفاده از اشخاص کمتر از ١٨ سال، اعم از آنکه مرتکب یا بزه دیده ایرانی یا غیرایرانی باشد.

ماده (29) چنانچه جرم رایانه ای در محلی کشف یا گزارش شود،ولی محل وقوع آن معلوم نباشد، دادسرای محل کشف مکلف است تحقیقات مقدماتی را انجام دهد. چنانچه محل وقوع جرم مشخص نشود، دادسرا پس از اتمام تحقیقات مبادرت به صدور قرار می کند و دادگاه مربوط نیز رأی مقتضی را صادر خواهد کرد.

ماده (30) قوه قضاییه موظف است به تناسب ضرورت شعبه یا شعبی از دادسراها، دادگاه های عمومی و انقلاب، نظامی و تجدیدنظر را برای رسیدگی به جرائم رایانه ای اختصاص دهد.

تبصره ـ قضات دادسراها و دادگاه های مذکور از میان قضاتی که آشنایی لازم به امور رایانه دارند انتخاب خواهند شد.

ماده (٣١) در صورت بروز اختلاف در صلاحیت، حل اختلاف مطابق مقررات قانون آیین دادرسی دادگاه های عمومی و انقلاب در امور مدنی خواهد بود.

فصل دوم ـ جمع آوری ادله الکترونیکی

مبحث اول ـ نگهداری داده ها

ماده (32) ارائه دهندگان خدمات دسترسی موظفند داده های ترافیک را حداقل تا شش ماه پس از ایجاد و اطلاعات کاربران را حداقل تا شش ماه پس از خاتمه اشتراک نگهداری کنند.

تبصره 1ـ داده ترافیک هرگونه داده ای است که سیستم های رایانه ای در زنجیره ارتباطات رایانه ای و مخابراتی تولید می کنند تا امکان ردیابی آنها از مبداء تا مقصد وجود داشته باشد. این داده ها شامل اطلاعاتی از قبیل مبداء، مسیر، تاریخ، زمان، مدت و حجم ارتباط و نوع خدمات مربوطه می شود.

تبصره 2ـ اطلاعات کاربر هرگونه اطلاعات راجع به کاربر خدمات دسترسی از قبیل نوع خدمات، امکانات فنی مورد استفاده و مدت زمان آن، هویت، آدرس جغرافیایی یا پستی یا IP، شماره تلفن و سایر مشخصات فردی اوست.

ماده (٣3) ارائه دهندگان خدمات میزبانی داخلی موظفند اطلاعات کاربران خود را حداقل تا شش ماه پس از خاتمه اشتراک و محتوای ذخیره شده و داده ترافیک حاصل از تغییرات ایجاد شده را حداقل تا پانزده روز نگهداری کنند.

مبحث دوم ـ حفظ فوری داده های رایانه ای ذخیره شده

ماده (٣4) هرگاه حفظ داده های رایانه ای ذخیره شده برای تحقیق یا دادرسی لازم باشد، مقام قضایی می تواند دستور حفاظت از آنها را برای اشخاصی که به نحوی تحت تصرف یا کنترل دارند صادر کند. در شرایط فوری، نظیر خطر آسیب دیدن یا تغییر یا از بین رفتن داده ها، ضابطان قضایی می توانند رأساً دستور حفاظت را صادر کنند و مراتب را حداکثر تا 24 ساعت به اطلاع مقام قضایی برسانند. چنانچه هر یک از کارکنان دولت یا ضابطان قضایی یا سایر اشخاص از اجرای این دستور خودداری یا داده های حفاظت شده را افشا کنند یا اشخاصی که داده های مزبور به آنها مربوط می شود را از مفاد دستور صادره آگاه کنند، ضابطان قضایی و کارکنان دولت به مجازات امتناع از دستور مقام قضایی و سایر اشخاص به حبس از نود و یک روز تا شش ماه یا جزای نقدی از پنج تا ده میلیون ریال یا هر دو مجازات محکوم خواهند شد.

تبصره 1ـ حفظ داده ها به منزله ارائه یا افشای آن ها نبوده و مستلزم رعایت مقررات مربوط است.

تبصره 2ـ مدت زمان حفاظت از داده ها حداکثر سه ماه است و در صورت لزوم با دستور مقام قضایی قابل تمدید است.

مبحث سوم ـارائه داده ها

ماده (٣5) مقام قضایی می تواند دستور ارائة داده های حفاظت شده مذکور در مواد (٣٢)، (٣٣) و (٣٤) فوق را به اشخاص یاد شده بدهد تا در اختیار ضابطان قرار گیرد. مستنکف از اجرای این دستور به مجازات مقرر در ماده (٣٤) محکوم خواهد شد.

مبحث چهارم ـ تفتیش و توقیف داده ها و سیستم های رایانه ای و مخابراتی

ماده (٣6) تفتیش و توقیف داده ها یا سیستم های رایانه ای و مخابراتی به موجب دستور قضایی و در مواردی به عمل می آید که ظن قوی به کشف جرم یا شناسایی متهم یا ادله جرم وجود داشته باشد.

ماده (٣7) تفتیش و توقیف داده ها یا سیستم های رایانه ای و مخابراتی در حضور متصرفان قانونی یا اشخاصی که به نحوی آنها را تحت کنترل قانونی دارند، نظیر متصدیان سیستم ها انجام خواهد شد. در غیر این صورت، قاضی با ذکر دلایل دستور تفتیش و توقیف بدون حضور اشخاص مذکور را صادر خواهد کرد.

ماده (٣8) دستور تفتیش و توقیف باید شامل اطلاعاتی باشد که به اجرای صحیح آن کمک می کند، از جمله اجرای دستور در محل یا خارج از آن، مشخصات مکان و محدوده تفتیش و توقیف، نوع و میزان داده های مورد نظر، نوع و تعداد سخت افزارها و نرم افزارها، نحوه دستیابی به داده های رمزنگاری یا حذف شده و زمان تقریبی انجام تفتیش و توقیف.

ماده (39) تفتیش داده ها یا سیستم های رایانه ای و مخابراتی شامل اقدامات ذیل می شود:

الف) دسترسی به تمام یا بخشی از سیستم های رایانه ای یا مخابراتی.

ب) دسترسی به حامل های داده از قبیل دیسکت ها یا لوح های فشرده یا کارت های حافظه.

ج) دستیابی به داده های حذف یا رمزنگاری شده.

ماده (40) در توقیف داده ها، با رعایت تناسب، نوع، اهمیت و نقش آنها در ارتکاب جرم، به روش هایی از قبیل چاپ داده ها، کپی برداری یا تصویربرداری از تمام یا بخشی از داده ها، غیرقابل دسترس کردن داده ها با روش هایی از قبیل تغییر گذرواژه یا رمزنگاری و ضبط حامل های داده عمل می شود.

ماده (41) در شرایط زیر سیستم های رایانه ای یا مخابراتی توقیف خواهند شد:

الف) داده های ذخیره شده به سهولت در دسترسی نبوده یا حجم زیادی داشته باشد،

ب) تفتیش و تجزیه و تحلیل داده ها بدون سیستم سخت افزاری امکان پذیر نباشد،

ج) متصرف قانونی سیستم رضایت داده باشد،

د) کپی برداری از داده ها به لحاظ فنی امکان پذیر نباشد،

هـ) تفتیش در محل باعث آسیب داده ها شود،

و) سایر شرایطی که قاضی تشخیص دهد.

ماده (42) توقیف سیستم های رایانه ای یا مخابراتی متناسب با نوع و اهمیت و نقش آنها در ارتکاب جرم با روش هایی از قبیل تغییر گذرواژه به منظور عدم دسترسی به سیستم، پلمپ سیستم در محل استقرار و ضبط سیستم صورت می گیرد.

ماده (43) چنانچه در حین اجرای دستور تفتیش و توقیف، تفتیش داده های مرتبط با جرم ارتکابی در سایر سیستم های رایانه ای یا مخابراتی که تحت کنترل یا تصرف متهم قرار دارند ضروری باشد، ضابطان با دستور مقام قضایی دامنه تفتیش و توقیف را به سیستم های دیگر گسترش خواهند داد و داده های مورد نظر را تفتیش یا توقیف خواهند کرد.

ماده (44) توقیف داده ها یا سیستم های رایانه ای یا مخابراتی که موجب ایراد لطمه جانی یا خسارات مالی شدید به اشخاص یا اخلال در ارائه خدمات عمومی می شود ممنوع است.

ماده (45) در جایی که اصل داده ها توقیف می شود ذی نفع حق دارد پس از پرداخت هزینه از آنها کپی دریافت کند، مشروط به اینکه ارائه داده های توقیف شده منافی با محرمانه بودن تحقیقات نباشد و به روند تحقیقات لطمه ای وارد نسازد و داده ها مجرمانه نباشند.

ماده (46) در مواردی که اصل داده ها یا سیستم های رایانه ای یا مخابراتی توقیف می شود، قاضی موظف است با لحاظ نوع و میزان داده ها و نوع و تعداد سخت افزارها و نرم افزارهای مورد نظر و نقش آنها در جرم ارتکابی، در مهلت متناسب و متعارف نسبت به آنها تعیین تکلیف کند.

ماده (47) متضرر می تواند در مورد عملیات و اقدام های مأموران در توقیف داده ها و سیستم های رایانه ای و مخابراتی، اعتراض کتبی خود را همراه با دلایل ظرف ده روز به مرجع قضایی دستوردهنده تسلیم نماید. به درخواست یاد شده خارج از نوبت رسیدگی گردیده و تصمیم اتخاذ شده قابل اعتراض است.

مبحث پنجم ـ شنود محتوای ارتباطات رایانه ای

ماده (48) شنود محتوای در حال انتقال ارتباطات غیرعمومی در سیستم های رایانه ای یا مخابراتی مطابق مقررات راجع به شنود مکالمات تلفنی خواهد بود.

تبصره ـ دسترسی به محتوای ارتباطات غیرعمومی ذخیره شده، نظیر پست الکترونیکی یا پیامک در حکم شنود و مستلزم رعایت مقررات مربوط است.

فصل سوم ـ استنادپذیری ادله الکترونیکی

ماده (49) به منظور حفظ صحت و تمامیت، اعتبار و انکارناپذیری ادله الکترونیکی جمع آوری شده، لازم است مطابق آیین نامه مربوط از آنها نگهداری و مراقبت به عمل آید.

ماده (50) چنانچه داده های رایانه ای توسط طرف دعوا یا شخص ثالثی که از دعوا آگاهی نداشته، ایجاد یا پردازش یا ذخیره یا منتقل شده باشد و سیستم رایانه ای یا مخابراتی مربوط به نحوی درست عمل کند که به صحت و تمامیت، اعتبار و انکارناپذیری داده ها خدشه وارد نشده باشد، قابل استناد خواهند بود.

ماده (51) کلیة مقررات مندرج در فصل های دوم و سوم این بخش، علاوه بر جرایم رایانه ای شامل سایر جرایمی که ادلة الکترونیکی در آنها مورد استناد قرار می گیرند نیز می شود.

بخش سوم ـ سایر مقررات

ماده (٥2) به منظور ارتقای همکاری های بین المللی در زمینه جرائم رایانه ای، وزارت دادگستری موظف است با همکاری وزارت ارتباطات و فناوری اطلاعات اقدامات لازم را در زمینه تدوین لوایح و پیگیری امور مربوط جهت پیوستن ایران به اسناد بین المللی و منطقه ای و معاهدات راجع به همکاری و معاضدت دوجانبه یا چندجانبه قضایی انجام دهد.

ماده (53) در مواردی که سیستم رایانه ای یا مخابراتی به عنوان وسیله ارتکاب جرم بکار رفته و در این قانون برای عمل مزبور مجازاتی پیش بینی نشده است، مطابق قوانین جزایی مربوط عمل خواهد شد.

تبصره ـ در مواردی که در بخش دوم این قانون برای رسیدگی به جرایم رایانه ای مقررات خاصی از جهت آیین دادرسی پیش بینی نشده است طبق مقررات قانون آیین دادرسی کیفری اقدام خواهد شد.

ماده (54) میزان جزاهای نقدی این قانون بر اساس نرخ رسمی تورم حسب اعلام بانک مرکزی هر سه سال یک بار با پیشنهاد رئیس قوه قضاییه و تصویب هیأت وزیران قابل تغییر است.

ماده (55) وزارت دادگستری موظف است ظرف شش ماه از تاریخ تصویب این قانون با همکاری وزارت ارتباطات و فناوری اطلاعات آئین نامه های مربوط به جمع آوری و استنادپذیری ادله الکترونیکی را تهیه کند و به تصویب رئیس قوة قضائیه خواهد رسید.

ماده (56) قوانین و مقررات مغایر با این قانون ملغی است.

Friday, December 3, 2010

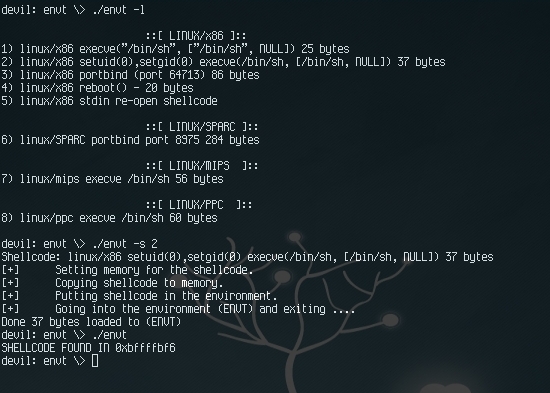

Shellcoding for linux & windows

Linux Shellcoding - Example 1 - Making a Quick Exit - Example 2 - Saying Hello - Example 3 - Spawning a Shell Windows Shellcoding - Example 1 - Sleep is for the Weak - Example 2 - A Message to say "Hey" - Example 3 - Adding an Administrative Account Advanced Shellcoding Methods - Printable Shellcode Conclusion Further Reading/Attributions

download link = http://www.mediafire.com/?axfe98sk9vya9sk

pass = e-omidfar.blogspot.com

The Art Of Software Security Assessment

Part I: Introduction to Software Security Assessment Chapter 1. Software Vulnerability Fundamentals Introduction Vulnerabilities The Necessity of Auditing Classifying Vulnerabilities Common Threads Summary Chapter 2. Design Review Introduction Software Design Fundamentals Enforcing Security Policy Threat Modeling Summary Chapter 3. Operational Review Introduction Exposure Web-Specific Considerations Protective Measures Summary Chapter 4. Application Review Process Introduction Overview of the Application Review Process Preassessment Application Review Documentation and Analysis Reporting and Remediation Support Code Navigation Code-Auditing Strategies Code-Auditing Tactics Code Auditor's Toolbox Case Study: OpenSSH Summary Part II: Software Vulnerabilities Chapter 5. Memory Corruption Introduction Buffer Overflows Shellcode Protection Mechanisms Assessing Memory Corruption Impact Summary Chapter 6. C Language Issues Introduction C Language Background Data Storage Overview Arithmetic Boundary Conditions Type Conversions Type Conversion Vulnerabilities Operators Pointer Arithmetic Other C Nuances Summary Chapter 7. Program Building Blocks Introduction Auditing Variable Use Auditing Control Flow Auditing Functions Auditing Memory Management Summary Chapter 8. Strings and Metacharacters Introduction C String Handling Metacharacters Common Metacharacter Formats Metacharacter Filtering Character Sets and Unicode Summary Chapter 9. UNIX I: Privileges and Files Introduction UNIX 101 Privilege Model Privilege Vulnerabilities File Security File Internals Links Race Conditions Temporary Files The Stdio File Interface Summary Chapter 10. UNIX II: Processes Introduction Processes Program Invocation Process Attributes Interprocess Communication Remote Procedure Calls Summary Chapter 11. Windows I: Objects and the File System Introduction Background Objects Sessions Security Descriptors Processes and Threads File Access The Registry Summary Chapter 12. Windows II: Interprocess Communication Introduction Windows IPC Security Window Messaging Pipes Mailslots Remote Procedure Calls COM Summary Chapter 13. Synchronization and State Introduction Synchronization Problems Process Synchronization Signals Threads Summary Part III: Software Vulnerabilities in Practice Chapter 14. Network Protocols Introduction Internet Protocol User Datagram Protocol Transmission Control Protocol Summary Chapter 15. Firewalls Introduction Overview of Firewalls Stateless Firewalls Simple Stateful Firewalls Stateful Inspection Firewalls Spoofing Attacks Summary Chapter 16. Network Application Protocols Introduction Auditing Application Protocols Hypertext Transfer Protocol Internet Security Association and Key Management Protocol Abstract Syntax Notation (ASN.1) Domain Name System Summary Chapter 17. Web Applications Introduction Web Technology Overview HTTP State and HTTP Authentication Architecture Problem Areas Common Vulnerabilities Harsh Realities of the Web Auditing Strategy Summary Chapter 18. Web Technologies Introduction Web Services and Service-Oriented Architecture Web Application Platforms CGI Perl PHP Java ASP ASP.NETdownload link = http://www.mediafire.com/?bm2cz3zzlccpf88

password = e-omidfar.blogspot.com

Subscribe to:

Posts (Atom)